信息安全 来源:白帽学子 2024-11-07 13:06:14 阅读:749

在进行渗透测试和红蓝对抗演练时。我们需要时刻关注流量中的敏感信息,确保不会遗留任何潜在的安全隐患。

有时候,使用市面上那些现成的工具,总是会遇到各种不适配的问题,比如卡顿、响应慢,甚至无法满足特定需求。这让我不得不思考,有没有更符合我们实际工作流程的工具呢?于是,我发现了这个工具。

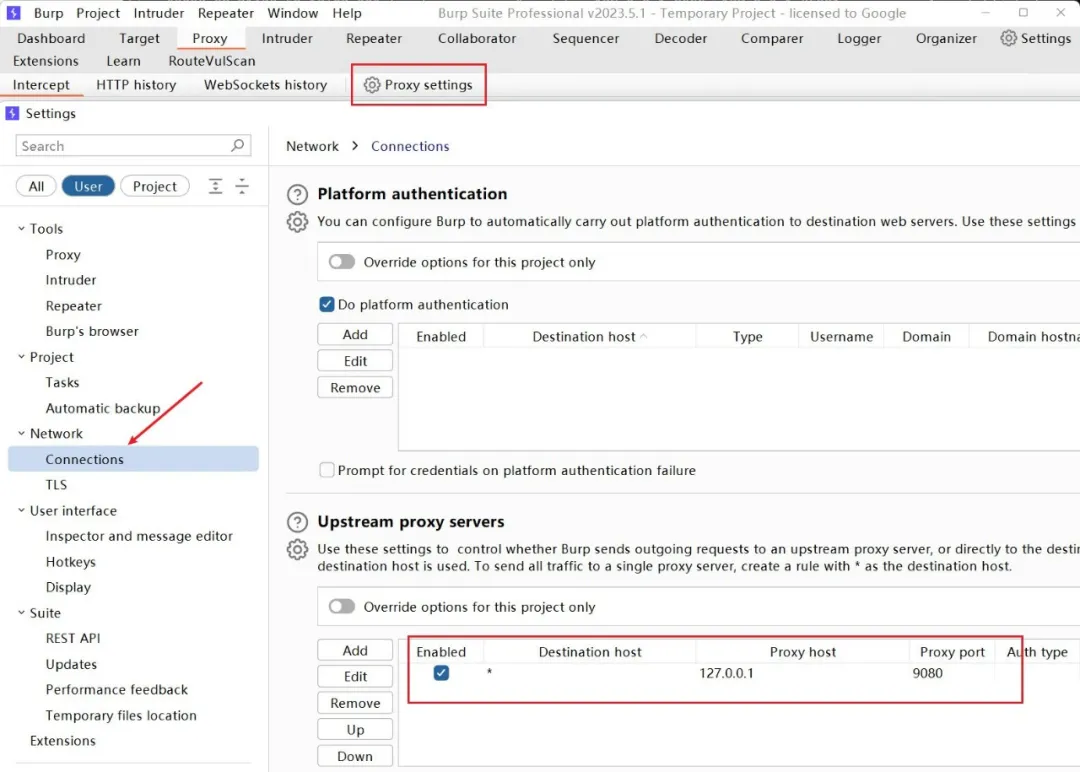

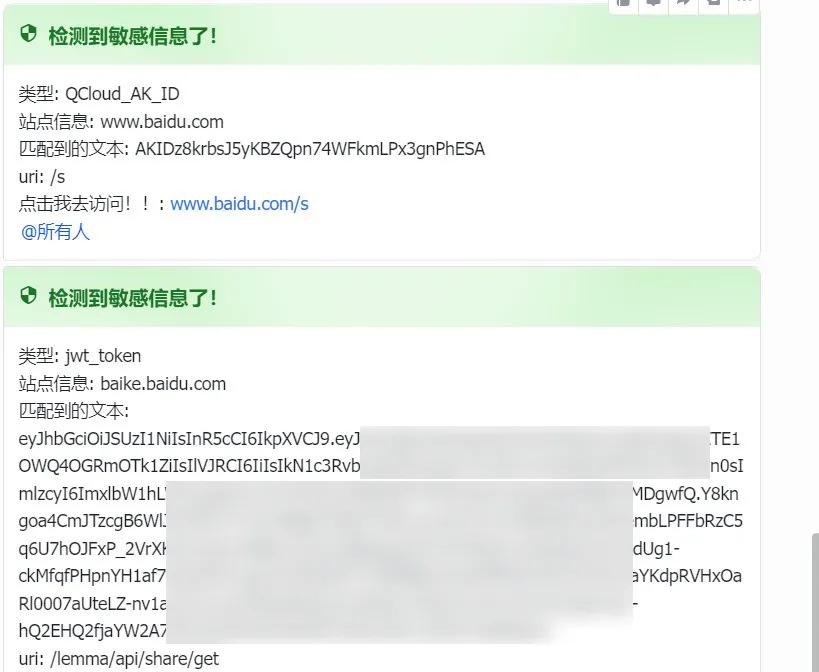

这个工具的工作原理非常简单,它可以作为Burp Suite等工具的下游代理,实时分析HTTP/HTTPS流量中的敏感信息,比如AK、SK以及其他敏感数据。它在性能上也是经过仔细优化的,不会对上游工具造成卡顿。比如在hvv和zb活动中,我们往往需要快速识别出关键的信息,而这个工具恰好能帮我们实现这一点。

在日常的渗透测试结束后,可以轻松查看数据库记录,了解流量中匹配到的所有敏感信息,避免遗漏任何细节。如果某个项目需求特别,还可以根据具体情况自定义规则,随时调优,这种灵活性真的是太实用了。此外,支持飞书消息提醒功能,对于团队协作也大有裨益,可以第一时间把关键信息推送给相关人员。

我们来提取并讨论上述工具描述中涉及的网络安全关键技术点:

下载链接

https://github.com/YouChenJun/Keydd

工作上的需求是我们经常需要进行网络安全相关的活动,比如定期hvv检查、重要信息系统的保护,还有那些安全演练或者红蓝对抗。在这个过程中,我最近了解到一个名为Medusa(美杜莎)的开源网络安全工具,听说

日常工作之一就是定期审查和监控代码库,确保没有潜在的安全漏洞或敏感信息泄露。想必大家都知道,在GitHub上手动搜索相关信息,不仅费时,而且容易错过很多细节。首先,它利用GitHub的公共REST A

Ngrok。这个工具主要是用来解决内网穿透的问题,让外部用户可以通过外网访问部署在本地服务器上的应用或服务。工作中,经常需要进行一些内网穿透操作,比如进行z活动时需要测试内网系统的漏洞,或者在安全演练